Wie wahrscheinlich sind Vertrauensverstöße in DLT-Systemen?

Von Dr. Elias Strehle.

Distributed Ledger Technology (DLT) comes with the promise of creating trust by technological means. While non-DLT systems often have a central operator who enjoys complete authority and little oversight, DLT systems use mechanisms like data replication and consensus algorithms to distribute control among a group of (hopefully) independent validators. Even if some of the validators are faulty or malicious, the system continues to work as expected. It is tempting to conclude that DLT systems are simply more trustworthy than non-DLT systems.

Blockchain-Technologie, oder allgemeiner Distributed-Ledger-Technologie (DLT), soll Vertrauen durch Technologie schaffen. Während andere IT-Systeme meist von einer einzigen Organisation mit weitreichenden Befugnissen und geringer Überwachung betrieben werden, nutzen DLT-Systeme diverse Mechanismen wie Datenreplikation und Konsensalgorithmen um die Kontrolle über das System unter mehreren (hoffentlich) unabhängigen Validatoren aufzuteilen. Selbst wenn manche der Validatoren fehlerhaft oder bösartig agieren, funktioniert das DLT-System weiterhin fehlerfrei. Bedeutet das, dass DLT-Systeme in jeder Hinsicht vertrauenswürdiger sind als „zentralisierte“ Alternativen?

Leider wird „Vertrauen“ im Kontext von DLT oft als unbestimmter Sammelbegriff für eine ganze Reihe wünschenswerter Eigenschaften von IT-Systemen gebraucht. Dazu zählen beispielsweise Sicherheit, Geheimhaltung, Zuverlässigkeit und Korrektheit. Die Unbestimmtheit des Begriffs kann zu einem äußerst problematischen Halo-Effekt führen: Weil ein DLT-System über manche Vertrauenseigenschaften (wie Zensurresistenz und Unveränderlichkeit) verfügt, kann der Eindruck entstehen, dass das System automatisch auch über alle weiteren Vertrauenseigenschaften (wie Geheimhaltung) verfügen muss. Das folgende Beispiel zeigt, dass DLT-Systeme nicht „alle Arten von Vertrauen“ schaffen. Wie jede andere Technologie geht auch die Distributed-Ledger-Technologie Kompromisse ein.

Für das Beispiel betrachten wir die drei allgemeinen Schutzziele der Informationssicherheit: Verfügbarkeit, Integrität und Vertraulichkeit/Geheimhaltung. Ein vertrauenswürdiges IT-System sollte alle drei Schutzziele in ausreichendem Maß erfüllen. Das bedeutet insbesondere, dass die Nutzer des Systems den Validatoren in folgender Hinsicht Vertrauen können:

- Verfügbarkeit: Validatoren teilen Daten (auf Anfrage) mit berechtigten Dritten

- Integrität: Validatoren verändern Daten nicht ohne Zustimmung des Eigentümers

- Geheimhaltung: Validatoren teilen keine Daten mit unberechtigten Dritten

Im Kontext von DLT wird ein (absichtlicher) Verstoß gegen die Verfügbarkeit oft als Zensur bezeichnet, ein (absichtlicher) Verstoß gegen die Integrität als Manipulation (tampering).

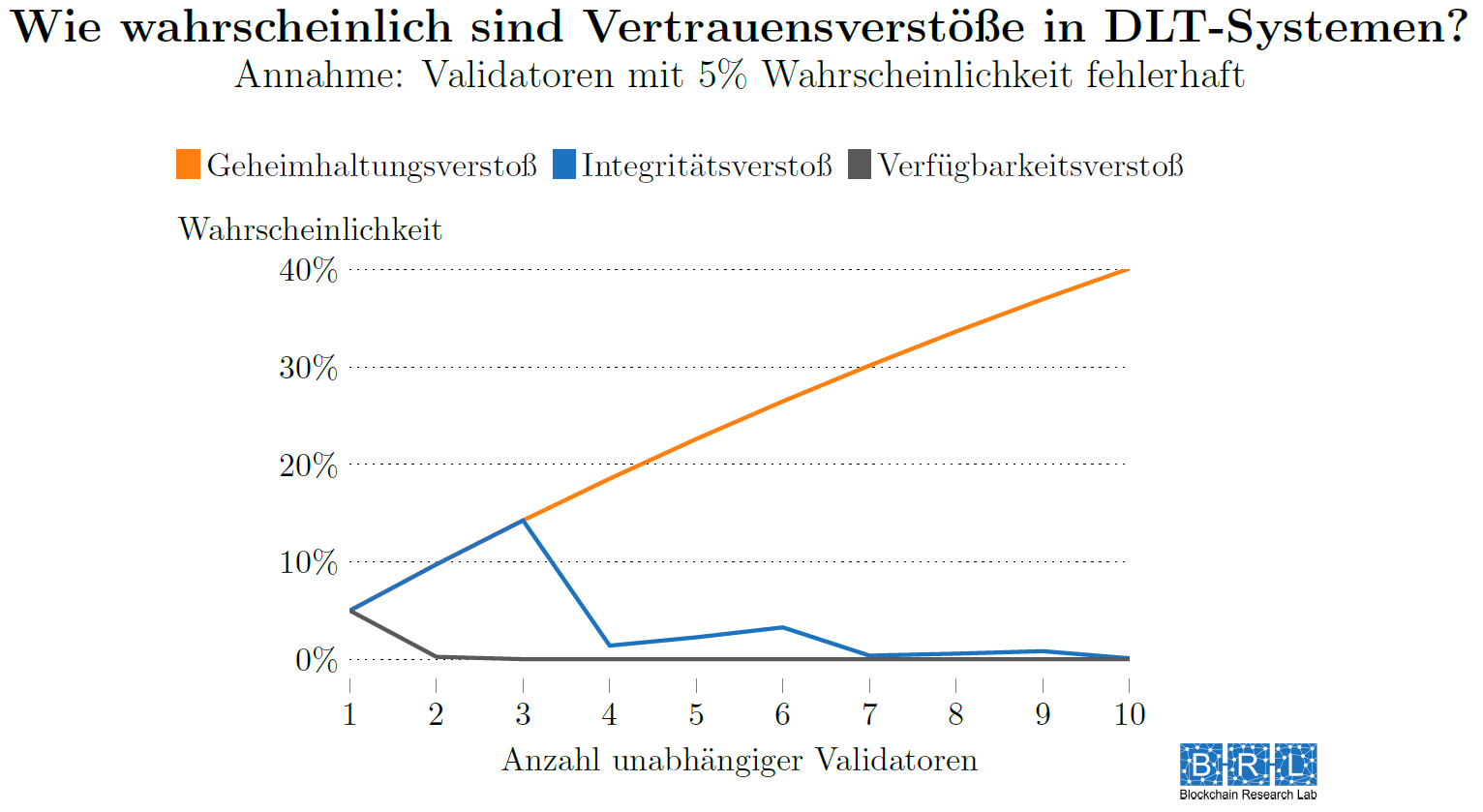

Inwieweit erfüllen DLT-Systeme diese drei Eigenschaften? Wie schneiden sie im Vergleich zu einem „zentralisierten“ Systemen mit einem einzigen Validator ab? Um diese Fragen konkret beantworten zu können, treffen wir für dieses Beispiel eine stark vereinfachende Annahme: Jeder Validator ist mit 5% Wahrscheinlichkeit fehlerhaft. Ein fehlerhafter Validator wird (in diesem Beispiel) in jeder Art und Weise das Vertrauen der Nutzer brechen. Ein nicht-fehlerhafter Validator wird nie das Vertrauen der Nutzer brechen. Die Wahrscheinlichkeiten sind unabhängig; ob ein Validator fehlerhaft ist oder nicht hat keinen Einfluss auf die Wahrscheinlichkeit, dass ein anderer Validator fehlerhaft ist. Unter dieser Annahme wird in einem zentralisierten System mit einem einzigen Validator jede Art von Vertrauen mit 5% Wahrscheinlichkeit gebrochen.

Wie aber sehen die Wahrscheinlichkeiten in DLT-Systemen mit zwei oder mehr Validatoren aus? Das zeigen die folgenden Überlegungen:

- Ein Verfügbarkeitsverstoß tritt genau dann auf, wenn alle Validatoren fehlerhaft sind. In DLT-System verfügt jeder Validator über eine vollständige Kopie des Ledgers (d.h. der Blockchain) und kann daher unabhängig sämtliche Daten mit berechtigten Dritten teilen. Die Wahrscheinlichkeit, dass alle Validatoren fehlerhaft sind, beträgt 0,05Anzahl Validatoren. Diese Wahrscheinlichkeit wird bereits bei einer geringen Anzahl an Validatoren sehr klein. Bei vier Validatoren beträgt die Wahrscheinlichkeit bereits nur noch 0,000625%.

- Ein Integritätsverstoß tritt auf, wenn die Anzahl fehlerhafter Validatoren den kritischen Wert des Konsensalgorithmus übersteigt. Die besten Konsensalgorithmen, die trotz beliebiger Fehler (sogenannte Byzantinische Fehler) fehlerfrei funktionieren, tolerieren bis zu einem Drittel (minus eins) fehlerhafter Validatoren. Das bedeutet: Ein Integritätsverstoß erfordert bei einem System mit 1, 2 oder 3 Validatoren mindestens 1 fehlerhaften Validator, bei einem System mit 4, 5 oder 6 Validatoren mindestens 2 fehlerhafte Validatoren, und so weiter. In diesem Beispiel können die entsprechenden Wahrscheinlichkeiten mithilfe der Binomialverteilung berechnet werden. Es ergibt sich ein Sägezahn-Muster (siehe Abbildung), wobei die Wahrscheinlichkeit eines Integritätsverstoßes jedes Mal stark sinkt, wenn die Anzahl der Validatoren um drei erhöht wird. Bei vier Validatoren liegt die Wahrscheinlichkeit bei nur 1,4% – deutlich unter den 5% des zentralisierten Systems.

- Ein Geheimhaltungsverstoß tritt auf, wenn mindestens einer der Validatoren fehlerhaft ist. Wie bereits festgestellt verfügt jeder Validator über eine vollständige Kopie des Ledgers und kann daher unabhängig sämtliche Daten mit unberechtigten Dritten teilen. Die Wahrscheinlichkeit, dass mindestens ein Validator fehlerhaft ist, beträgt 1 – (1 – 0,05)Anzahl Validatoren. Bei vier Validatoren beträgt diese Wahrscheinlichkeit 18,6% – mehr als dreimal so viel wie im zentralisierten System. Noch problematischer ist allerdings, dass die Wahrscheinlichkeit eines Geheimhaltungsverstoßes steigt, wenn die Anzahl an Validatoren erhöht wird.

Es ergeben sich drei Schlussfolgerungen:

- Ein positiver Nebeneffekt von DLT-Systemen ist ihr hoher Widerstand gegen Zensur (und Datenverlust). Dies gilt allerdings auch für andere verteilte Datenbanksysteme, von denen die meisten im Vergleich zu DLT-Systemen mehr Flexibilität bei der Balance von Verfügbarkeit und Effizienz bieten.

- DLT-Systeme brillieren bei der Sicherstellung von Integrität. Integrität ist die große Stärke von DLT – kein Wunder, zählt Manipulationssicherheit doch zu den Kerneigenschaften der Technologie. Komplexe und hochsichere Konsensalgorithmen garantieren, dass das Vertrauen in die Unveränderlichkeit des Ledgers gerechtfertigt ist, solange das System über genügend unabhängige Validatoren verfügt.

- DLT-Systeme haben große Probleme mit der Geheimhaltung vertraulicher Daten. Jeder Validator in einem DLT-System kann Daten mit unbefugten Dritten teilen – ob mit Absicht, als Folge eines Hackerangriffs oder aus Versehen. Hinzu kommt, dass Datenlecks kaum zu identifizieren sind, da auf technischer Ebene nicht festgestellt werden kann, welcher Validator für ein Datenleck verantwortlich ist.

Natürlich ist dieses Beispiel stark vereinfacht. Dennoch zeigt es eine grundlegende Tatsache: In DLT-Systemen treten Verfügbarkeits- und Integritätsverstöße nur dann auf, wenn viele Validatoren sich gleichzeitig fehlerhaft verhalten (100% der Validatoren bei einem Verfügbarkeitsverstoß, 33% bei einem Integritätsverstoß). Beide Arten von Verstößen werden schwieriger und daher weniger wahrscheinlich, wenn die Anzahl an Validatoren erhöht wird. Geheimhaltungsverstöße hingegen treten auf, wenn ein einziger Validator sich fehlerhaft verhält. Die Wahrscheinlichkeit eines Geheimhaltungsverstoßes steigt daher, wenn die Anzahl an Validatoren erhöht wird.

Manche DLTs bieten sogenannte „Channels“ an, die es ermöglichen, Daten nur einer ausgewählten Gruppe an Nutzern des DLT-Systems zugänglich zu machen. Auf den ersten Blick mag dies wie eine Lösung des Geheimhaltungsproblems zu wirken. Im Beispiel sind jedoch die Validatoren, nicht die Nutzer, für Vertrauensverstöße verantwortlich. Auch Channels benötigen Validatoren. Das Dilemma bleibt bestehen: Mehr Validatoren im Channel reduzieren das Risiko von Verfügbarkeits- und Integritätsverstößen, aber erhöhen das Risiko von Geheimhaltungsverstößen. Channels können das Dilemma zwischen Verfügbarkeit und Integrität auf der einen Seite und Geheimhaltung auf der anderen Seite nicht lösen. Für Nutzer von DLT-Systemen ist es wichtig zu verstehen, wer Zugriff auf ihre Daten hat – dazu zählen nicht nur andere Nutzer, sondern auch Validatoren. Dies sollte im Rahmen einer Sicherheitsanalyse berücksichtigt werden.

Öffentliche Blockchains wie Bitcoin und Ethereum umgehen das Geheimhaltungsproblem, indem sie sämtliche Daten als nicht-vertraulich definieren. Wer Daten auf einer öffentlichen Blockchain speichert, erklärt sich implizit damit einverstanden, dass diese Daten der Öffentlichkeit zur Verfügung gestellt werden. Viele mögliche Anwendungen der Distributed-Ledger-Technologie basieren jedoch auf vertraulichen Daten und persönlichen Informationen, für die eine Veröffentlichung in Klarform nicht in Frage kommt. Durch kryptographische Verschlüsselung und Hashing können Daten in DLT-Systemen geschützt werden. Noch wichtiger erscheint jedoch der Grundsatz der Datenminimierung: Die Wahrscheinlichkeit und die negativen Folgen von Datenlecks in DLT-Systemen sollten reduziert werden, indem der Informationswert der im System gespeicherten Daten auf das absolut notwendige Minimum reduziert wird. Nur die Daten, die tatsächlich von der hohen Verfügbarkeit und Integrität eines DLT-Systems profitieren, sollten im Ledger gespeichert werden.